WatchGuard SSLVPN Angriffe blockieren

Ein attraktives Ziel sind oft Mobile-VPN-Zugriffe, da diese von außen stets erreichbar sind. Es wird oft versucht, mit verschiedenen Benutzernamen und Passwörtern sich zu authentifizieren und somit Zugriff auf die internen Systeme zu bekommen. Solche Bruteforce Attacken werden mit unterschiedlichen Anmeldedaten versucht, die immer wieder verwendet werden, wie z. B. „Admin“, „Test“, „Guest“ oder auch Kombinationen aus bekannten Vor- und Nachnamen. Auch wenn diese Angriffe erstmal harmlos ausschauen, können durch Angreifer weitere Metadaten abgegriffen werden, um später erneut mit anderen Angriffsmethoden sich Zugang zu verschaffen.

Um sich vor diesen ungewollten Loginversuchen zu schützen, gibt es verschiedene Möglichkeiten:

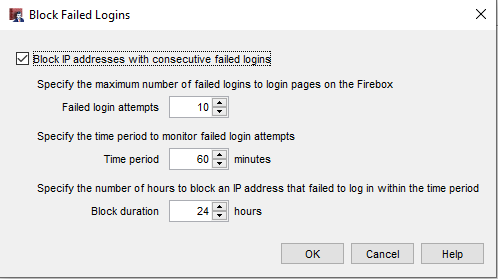

1. Block Failed Login Attempts

Seit der Fireware 12.10.4 hat WatchGuard ein gegen Brute-Force-Attacken gedachtes Feature herausgebracht, das allerdings standardmäßig deaktiviert ist. Dies kann im Policy Manager unter Setup -> Authentication -> Authentication Settings -> Block Failed Logins aktiviert / konfiguriert werden. Mit einem Haken bei „Block IP addresses with consecutive failed logins“ aktivieren Sie diese.

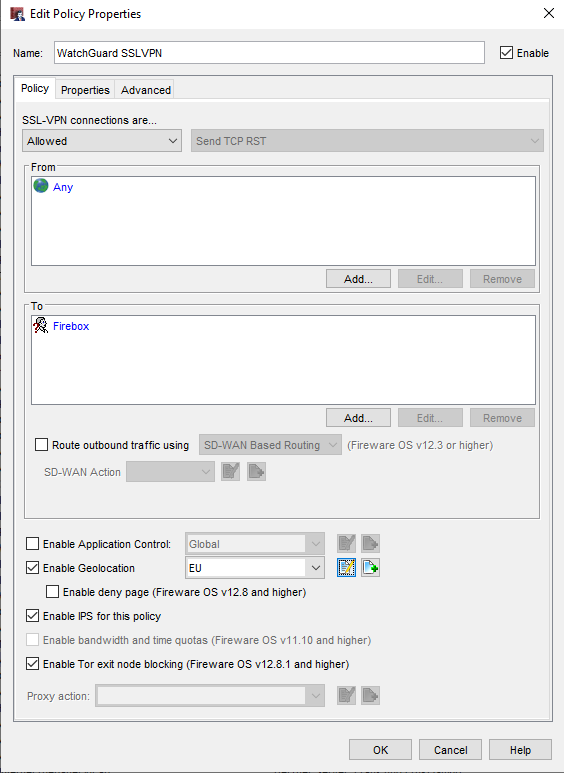

2. Geolocation (Länderblockieren / freigeben)

Wenn Ihre Firma nur in der EU tätig ist und auch keine Mitarbeiter außerhalb der EU anstellt, empfiehlt es sich, eine „EU“ Geolocation zu erstellen, in der nur EU-Länder freigegeben sind. Dies können Sie unter Subscription Service -> Geolocation einstellen. Unter Add können Sie ein neues Profil anlegen und dann die entsprechenden Länder auf der „Map“ markieren (rot wird blockiert, blau wird erlaubt) oder bei dem Reiter „Country List“ können Sie nach einzelnen Ländern suchen und auch blockieren.

Dann können Sie in der jeweiligen Policy „Geolocation“ aktivieren und das Profil auswählen. Wir empfehlen auch den Haken bei „Enable deny page“ zu entfernen. Somit wird bei einer blockierten Anfrage keine Deny Page der WatchGuard angezeigt und macht es somit etwas schwieriger, diese zu identifizieren.

3. Deaktivieren von „Mobile VPN with SSL Download page“

Sobald Sie „Mobile VPN with SSL“ aktivieren, wird auch eine Website erstellt, auf der Sie sich einloggen können und die VPN-Konfiguration herunterladen können. Dies ist sehr praktisch für die Verteilung der Mobile VPN an Remote Clients.

Dieses Webportal ist unter https://<firebox-ip>:<sslvpn-port>/sslvpn erreichbar.

Um dieses Portal auszuschalten, müssen Sie auf die CLI der WatchGuard zugreifen. Dies können Sie mit SSH über Port 4118. Falls Sie weitere Informationen diesbezüglich brauchen, finden Sie unten die „CLI Anleitung“.

Nachdem Sie sich per SSH auf die WatchGuard verbunden haben können Sie mit :

WG#config

WG(config)#policy

WG(config/policy)#no sslvpn web-download enable

Hinweis : Änderungen mit der CLI wirken sofort. Bei einem FireCluster müssen auf beiden Firewalls über die CLI die Änderungen gemacht werden.

Weitere Resourcen :

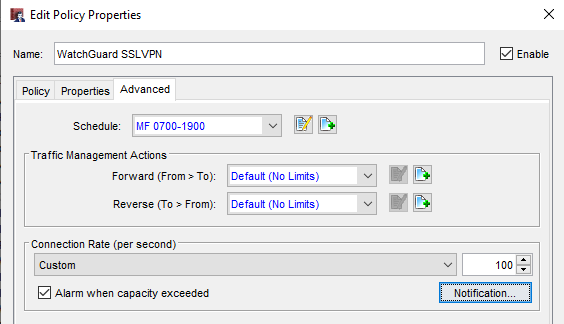

4. Connection Rate Limits

Mit dem „Connection Rate“ Feature kann eingestellt werden, wie viele Verbindungen pro Sekunde erlaubt sind. Alle Verbindungen über dem Limit werden Denied. Das Rate Limit ist je nach Konfiguration einzustellen.

Hinweis : Bei der „WatchGuard SSLVPN“ Regel handelt es sich neben dem SSL VPN auch um BOVPN über TLS und Reverse Proxy in dem Access Portal.

Zusätzlich kann noch eine E-Mail-basierte Benachrichtigung aktiviert werden, wenn eine WatchGuard Dimension verwendet wird oder WatchGuard Cloud. Mit einem Haken auf „Alarm when capacity exceeded“ wird der Button „Notifcations“ klickbar. Mit einem Klick auf den Button öffnet sich ein weiteres Fenster, dort können Sie dann bei „E-Mail“ den Haken setzten für E-Mail Benachrichtigungen.

4. Verwenden von Multi-Faktor Authenifizierung

Da diese Angriffe meist auf gestohlenen oder weitverbreiteten Benutzerdaten basieren, ist ein weiterer Faktor bei der Anmeldung ein sehr guter Schutz. Mithilfe von AuthPoint können Sie unkompliziert einen weiteren starken Authentifizierungsfaktor einbauen, der gegen benutzerdatenbasierte Angriffe schützt. Da AuthPoint ein Produkt von WatchGuard ist, lässt sich dies nur mit ein paar Klicks mit dem WatchGuard SSL-VPN integrieren und bietet viele weitere Multi-Faktor-Features. Mehr erfahren Sie unter „AuthPoint“. Bei weiteren Fragen oder Interesse an einer 30-tägigen Demo kontaktieren Sie uns per E-Mail oder Telefon.